Je winkelwagen is leeg

Producten die je toevoegt, verschijnen hier.

Leer van 7 échte gehackte websites: van £20 miljoen boete tot €1 miljoen KNVB-losgeld. Gedocumenteerde cases (incl. 2 Nederlandse) om je site te beschermen.

Samenvatting: website gehackt voorbeelden

Duizenden websites worden dagelijks gehackt. Alleen al op WordPress![]() KeurigOnline zegtWordPress

KeurigOnline zegtWordPress

Deze 7 voorbeelden zijn gedocumenteerd en geverifieerd. Ze komen uit officiële databronnen, nieuwsberichten en security rapporten van bedrijven als Wordfence, Chainalysis, NOS, RTL Nieuws en CNN Money. Ze laten zien wat er kan gebeuren als je website beveiliging niet serieus neemt, en vooral hoe je dit zelf voorkomt.

Let op: Deze verhalen zijn confronterend

Het verhaal: In augustus 2018 werd British Airways getroffen door een van de grootste Magecart aanvallen ooit. Hackers kregen toegang tot de website via gecompromitteerde inloggegevens en injecteerden slechts 22 regels malicious JavaScript![]() KeurigOnline zegtJavaScript

KeurigOnline zegtJavaScript

Die 22 regels code waren genoeg om 15 dagen lang elke betaling te onderscheppen. Van 21 augustus tot 5 september 2018 werden alle creditcardgegevens, CVV-codes en persoonlijke informatie doorgestuurd naar een server van de hackers.

De impact was catastrofaal volgens officiële bronnen :

De aanval werd uitgevoerd door de beruchte Magecart groep , die vergelijkbare aanvallen deed op Ticketmaster (40.000 klanten), Newegg en honderden andere e-commerce sites.

Tip: Implementeer Content Security Policy (CSP) headers om ongeauthoriseerde JavaScript te blokkeren. Dit had de British Airways hack kunnen voorkomen — 22 regels malicious code hadden dan niet kunnen draaien.

Gebruik zero-trust security principes en begin met een goed geconfigureerd SSL-certificaat als eerste stap naar een veilige verbinding.

Wil je voorkomen dat dit jou overkomt? Lees onze complete gids: 12 stappen om je website waterdicht te beveiligen →

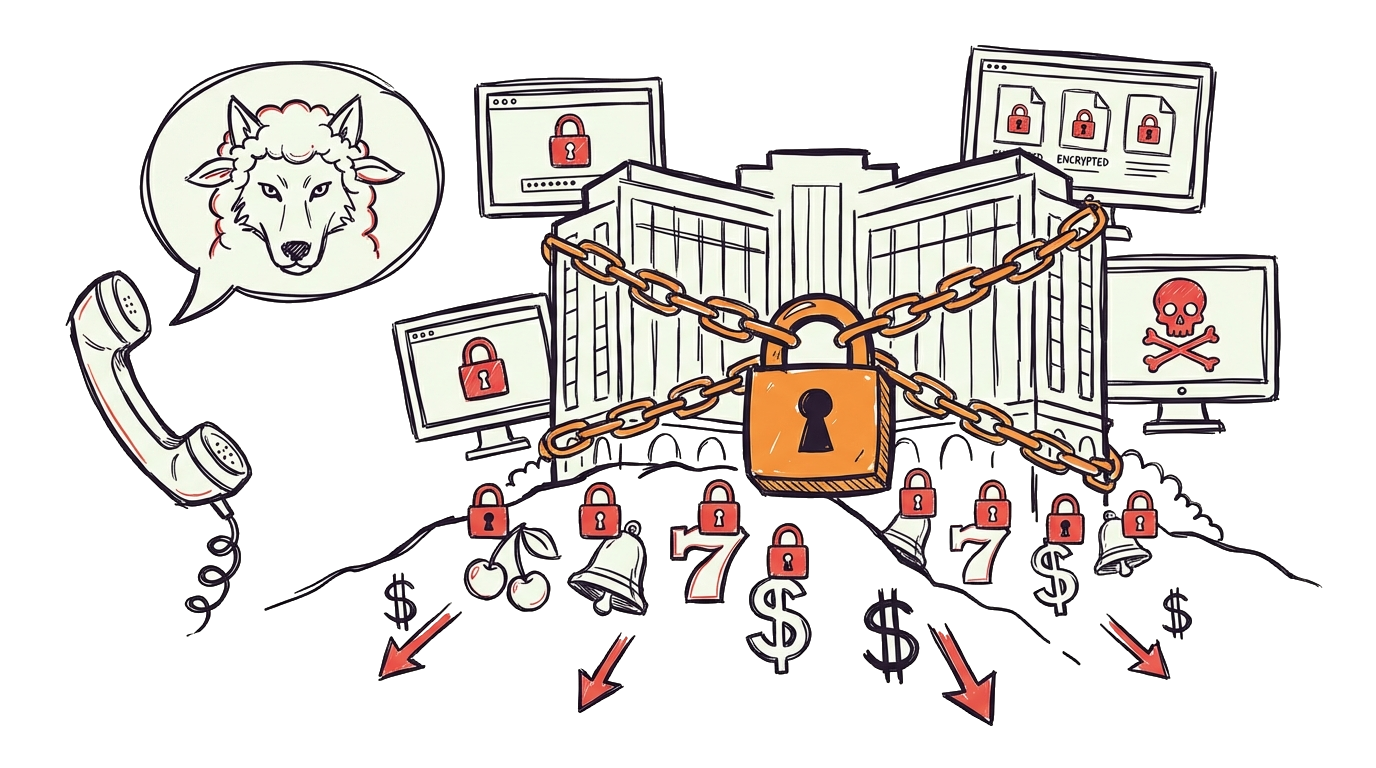

Het verhaal: In september 2023 werd MGM Resorts getroffen, een van de grootste casino en hotel ketens ter wereld, door een verwoestende ransomware aanval. De Scattered Spider hacking groep kreeg toegang via een social engineering attack op een outsourced IT support medewerker.

De hackers belden gewoon de helpdesk, deden zich voor als een medewerker en praatte zich binnen. Geen technische exploit nodig, alleen manipulatie en menselijke fouten.

Volgens Fisher Phillips schat MGM de totale kosten op:

De aanval was onderdeel van een groter patroon: 2023 was het meest verwoestende jaar ooit voor ransomware, met bedrijven die voor het eerst meer dan $1 miljard in losgeld betaalden. De grootste enkele betaling was $75 miljoen aan de Dark Angels groep door een Fortune 50 bedrijf.

Tip: Train je team in security awareness. De duurste firewall ter wereld helpt niet als een medewerker hackers binnenlaat via social engineering of phishing.

Implementeer social engineering training, gebruik phishing simulaties en vereis multi-factor authenticatie voor alle systemen, vooral helpdesk en admin accounts.

En maak dagelijkse offline backups: MGM kon herstellen zonder te betalen omdat ze backups hadden. Veel anderen hebben die luxe niet. Kies voor hosting met automatische backups zodat je altijd een schone versie hebt om naar terug te keren.

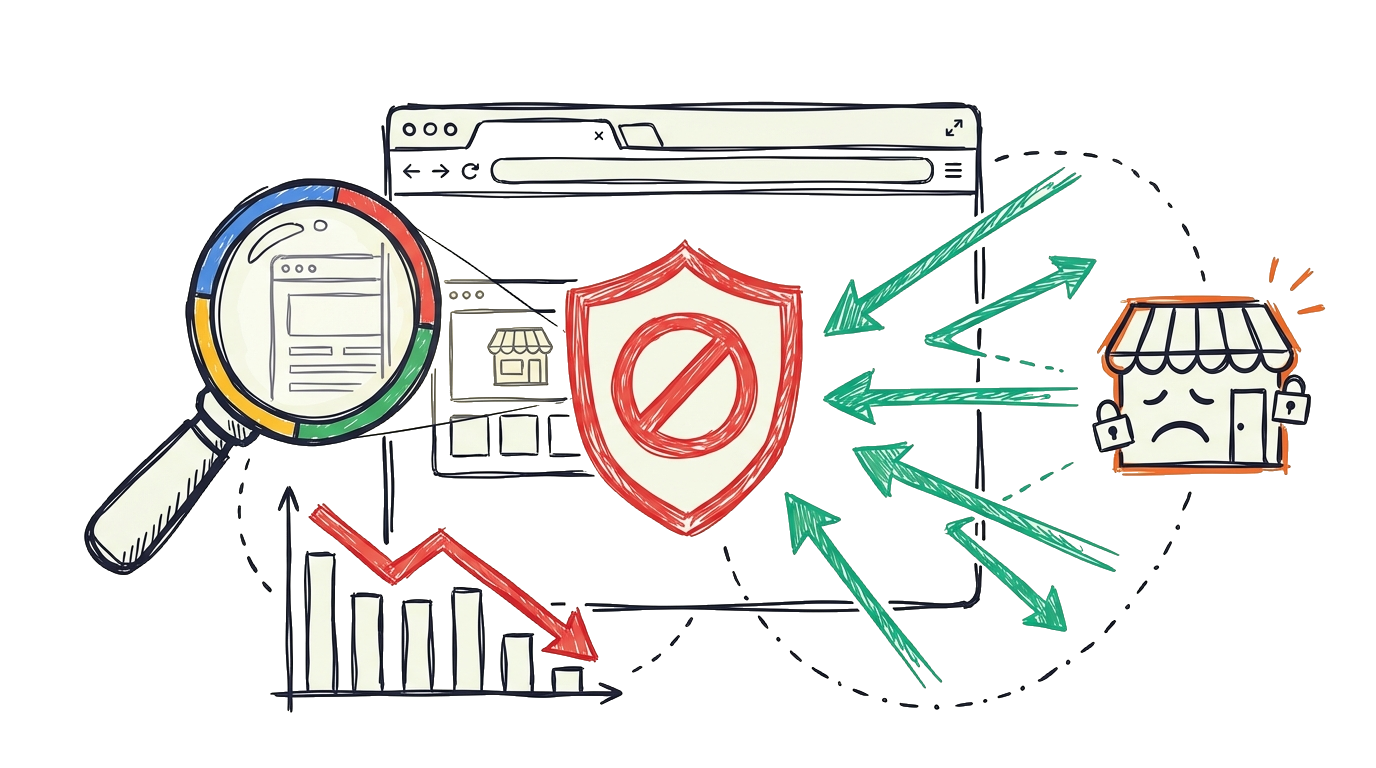

Het verhaal: Margo Schlossberg runde een succesvolle online handtas business in Washington D.C. met stabiele traffic en verkoop. In september 2013 werd haar site gehackt toen criminelen haar hosting wachtwoord kraakten. Ze injecteerden malware die bezoekers redirected naar spam sites.

Het ergste? Ze merkte het pas toen Google haar site flagde met "This site may be hacked" en haar traffic in één maand met 50% daalde. Het gebeurde midden in het holiday shopping seizoen, het meest kritieke moment van het jaar volgens CNN Money .

KeurigOnline zegtBlacklist

KeurigOnline zegtBlacklistVolgens Quttera research flagged Google 10.000 websites dagelijks voor malware. Als je business afhankelijk is van online transacties betekent een blacklist dat je primaire sales channel effectief wordt afgesloten, soms met duizenden euro's per dag aan verlies.

Monitor je site dagelijks met Google Search Console. Registreer je site bij Google Search Console om direct notifications te krijgen als Google malware detecteert, idealiter voordat je site de blacklist raakt. En gebruik sterke, unieke wachtwoorden voor hosting accounts met een password manager .

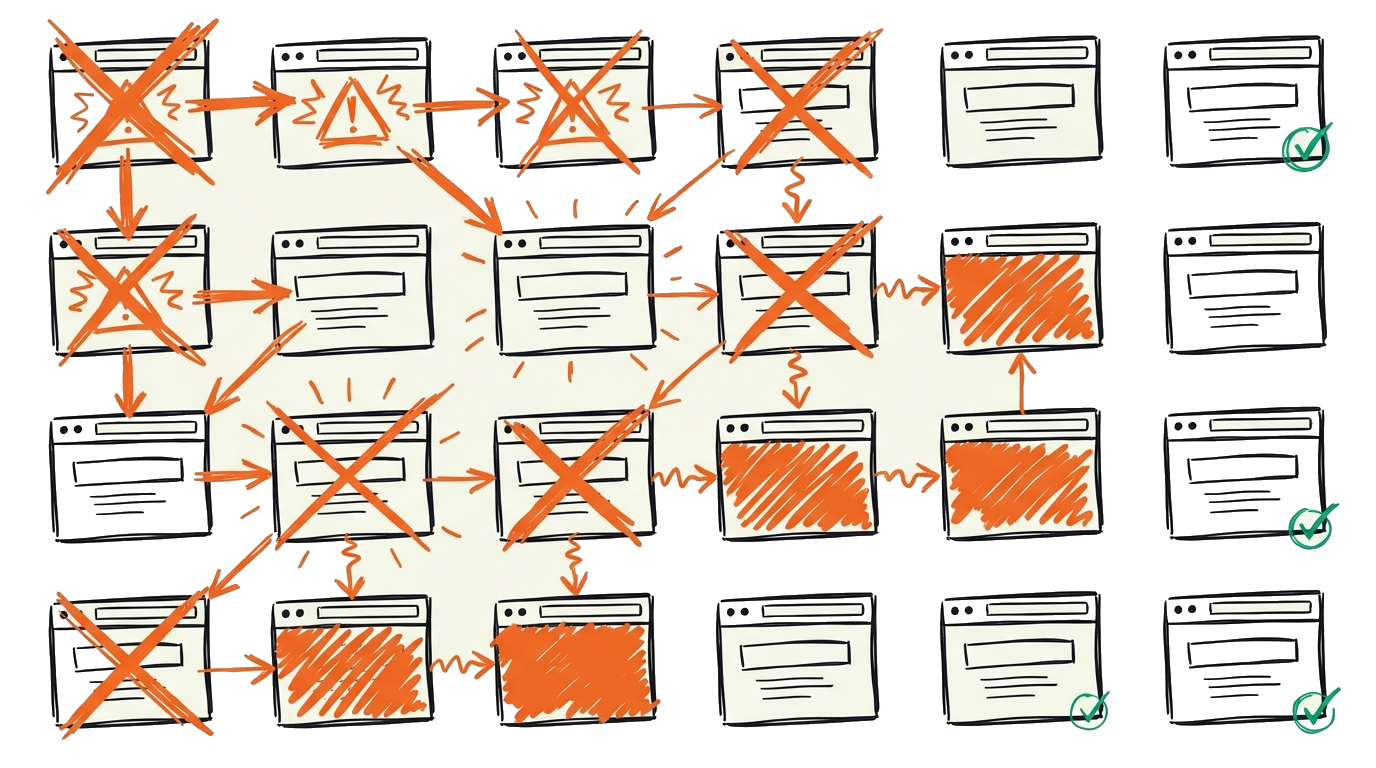

Het verhaal: In juni 2024 werd de WordPress.org plugin repository zelf gehackt in een geraffineerde supply chain attack. Hackers kregen toegang tot de accounts van plugin ontwikkelaars en injecteerden malicious code in 5 populaire plugins die door duizenden sites werden gebruikt, volgens Wordfence .

De geïnfecteerde plugins waren Social Warfare en 4 andere. De malicious code creëerde automatisch nieuwe admin accounts op geïnfecteerde sites en stuurde de login credentials terug naar de hackers.

Dit is het gevaar van supply chain attacks. Je installeert een plugin van een officiële, vertrouwde bron. En krijgt alsnog malware binnen. Het probleem verspreidt zich exponentieel. Omdat duizenden sites dezelfde gecompromitteerde plugin gebruiken.

Review je WordPress Users lijst wekelijks. Log in op je WordPress admin. Ga naar Users. En check of je alle accounts herkent. Verwijder onmiddellijk onbekende admin accounts. Gebruik security plugins zoals Wordfence . Die je waarschuwen bij nieuwe user creatie. Onze WordPress beveiligingsgids legt uit hoe je Wordfence correct configureert.

En overweeg om auto-updates uit te zetten voor plugins. Zodat je updates handmatig kan reviewen. Voordat je ze installeert. Het is een trade-off tussen security en convenience. Maar voor kritieke sites kan het de moeite waard zijn.

Het verhaal: Tussen mei en juni 2023 detecteerde We Watch Your Website een mass infection campaign die 149.252 WordPress websites infecteerde in slechts 60 dagen. Dat zijn meer dan 2.400 sites per dag. Dit benadrukt waarom de keuze voor betrouwbare WordPress hosting met proactieve security monitoring essentieel is.

De aanval gebruikte twee entry points: een vulnerability in de Elementor Essential Addons plugin en gestolen admin credentials van eerdere data breaches. Hackers scanden het internet systematisch naar kwetsbare sites en automatiseerden de infecties.

De scale van deze aanval is beangstigend:

Dit laat de schaal van het probleem zien: het zijn geen individuele hackers die manueel sites targeten, maar geautomatiseerde botnets die het hele internet scannen op kwetsbaarheden. Als jouw site een bekende vulnerability heeft wordt je automatisch gevonden en geïnfecteerd.

Update WordPress, themes, en plugins binnen 48 uur na release. Security updates zijn vaak urgent omdat de vulnerability publiek bekend wordt zodra de patch uitkomt. Hackers creëren binnen uren exploits voor nieuwe bekende vulnerabilities. Elke dag dat je wacht is een dag extra risico.

Gebruik automatic update managers voor security patches, maar test updates eerst op een staging environment voor grote changes.

Het verhaal: Op 23 december 2019, vlak voor kerst, werd de Universiteit Maastricht slachtoffer van een verwoestende ransomware-aanval. Het begon met twee phishing![]() KeurigOnline zegtPhishing

KeurigOnline zegtPhishing

Vanuit die ene laptop baanden de aanvallers zich ruim twee maanden lang een weg door de systemen van de universiteit. Op kerstavond sloegen ze toe en versleutelden in één klap 267 servers.

De impact was enorm volgens EenVandaag :

Vicevoorzitter Nick Bos noemde het "zwichten voor criminelen" maar zag geen alternatief: "Dat is echt een hele moeilijke afweging geweest."

In 2022 kreeg de universiteit het losgeld met winst terug. Het Openbaar Ministerie traceerde de 30 Bitcoin naar een Oekraïense witwasser. Door de gestegen Bitcoin-koers was de €200.000 inmiddels €500.000 waard. De universiteit besteedt het geld aan een fonds voor noodlijdende studenten.

Phishing is de #1 entry point voor ransomware. Twee overtuigende e-mails waren genoeg om een complete universiteit plat te leggen. Train je team om verdachte e-mails te herkennen, implementeer e-mail authenticatie (SPF, DKIM![]() KeurigOnline zegtDKIM

KeurigOnline zegtDKIM![]() KeurigOnline zegtDMARC

KeurigOnline zegtDMARC

En onthoud: ook al krijg je het losgeld terug, de weken stress, reputatieschade en operationele chaos zijn niet terug te draaien.

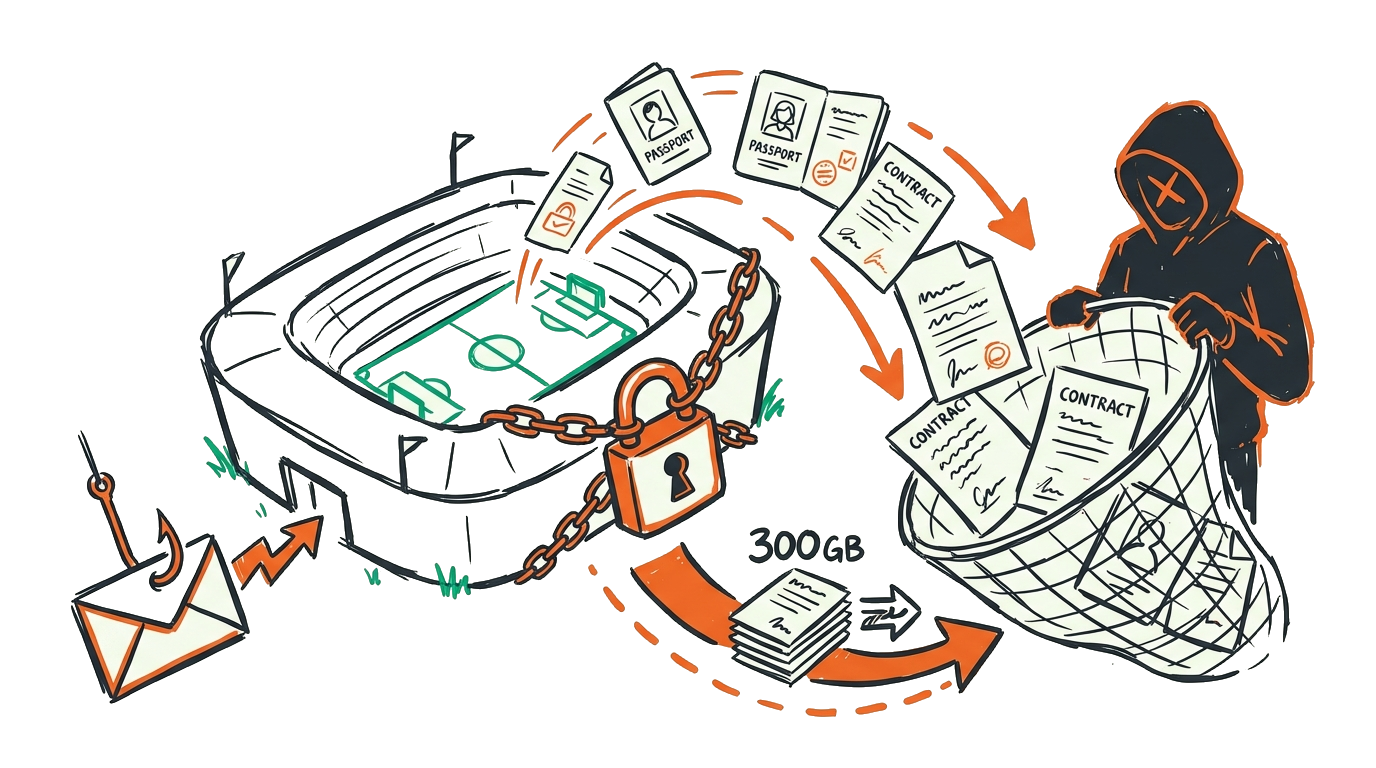

Het verhaal: In april 2023 werd de KNVB slachtoffer van een ransomware-aanval door de beruchte Russische hackersgroep LockBit. Het begon met één medewerker die in een phishing-mail trapte. Binnen enkele dagen hadden de hackers toegang tot het volledige netwerk van de Nederlandse voetbalbond.

LockBit stal meer dan 300 gigabyte aan data — ruim 230.000 bestanden. En dreigde alles te publiceren op het darkweb.

De gestolen data was explosief volgens RTL Nieuws :

Na de aanval moest de KNVB hun volledige digitale infrastructuur herbouwen: nieuwe laptops voor alle medewerkers, nieuwe beveiligingspasjes, camera's, wifi-systemen, en zelfs de VAR-verbindingen en tracking-systemen van het Nederlands elftal.

Één phishing![]() KeurigOnline zegtPhishing

KeurigOnline zegtPhishing

Positieve noot: LockBit, de hackersgroep achter deze aanval, werd in februari 2024 grotendeels opgerold door internationale politiediensten.

Vraag je je af of jouw website gehackt is? De meeste website-eigenaren ontdekken een hack pas dagen of weken later. Hoe eerder je het detecteert, hoe kleiner de schade. Let op deze signalen:

Herken je één of meer van deze signalen? Handel direct:

Wil je je site structureel beveiligen zodat dit niet (opnieuw) gebeurt? Lees onze complete WordPress beveiligingsgids met 12 praktische stappen.

Deze 7 verhalen zijn extreem, maar ze gebeuren dagelijks. Het goede nieuws? Elk van deze hacks was 100% te voorkomen met basis security maatregelen. Hier is je quick checklist.

Website beveiligen in 7 stappen

Wil je de volledige roadmap? We hebben een complete gids geschreven met 12 concrete stappen, inclusief welke security plugins je moet gebruiken, hoe je SSL![]() KeurigOnline zegtSSL

KeurigOnline zegtSSL

Leer exact hoe je je website waterdicht maakt in onze complete 10.000-woorden gids

Lees de complete beveiligingsgids →Er zijn 5 duidelijke signalen:

Controleer direct je WordPress Users lijst en scan je site met Sucuri SiteCheck (gratis).

De schade varieert sterk:

Daarnaast komen kosten voor herstel, reputatieschade en omzetverlies.

Bescherm je website met deze 7 essentiële maatregelen:

Het betalen van losgeld wordt afgeraden door overheid en experts, maar is niet verboden in Nederland. De realiteit is complex: Universiteit Maastricht en KNVB betaalden wel (€200.000 en ~€1 miljoen), terwijl MGM Resorts en MediaMarkt niet betaalden en systemen via backups herstelden. De beste bescherming is preventie: dagelijkse offline backups zorgen dat je kunt herstellen zonder te betalen. Als je wel betaalt, is er geen garantie dat criminelen hun woord houden.

Hersteltijd hangt af van de situatie:

Tip: test regelmatig of je backups daadwerkelijk werken.

Phishing is een aanvalstechniek waarbij hackers zich voordoen als betrouwbare partij om inloggegevens te krijgen. Het is de #1 entry point voor ransomware:

Bescherming: security awareness training en e-mail authenticatie (SPF, DKIM![]() KeurigOnline zegtDKIM

KeurigOnline zegtDKIM![]() KeurigOnline zegtDMARC

KeurigOnline zegtDMARC

Deze 7 voorbeelden zijn geen fictie. Het zijn gedocumenteerde, geverifieerde hacks. Uit officiële bronnen.

Het ergste? Elk van deze hacks was te voorkomen. British Airways had CSP headers kunnen implementeren, MGM had social engineering training kunnen geven, de kleine webshop had sterke wachtwoorden kunnen gebruiken, WordPress eigenaren hadden tijdig kunnen updaten, en zowel de Universiteit Maastricht als de KNVB hadden phishing![]() KeurigOnline zegtPhishing

KeurigOnline zegtPhishing

Je hoeft geen security expert te zijn om je website te beschermen. Je hebt alleen de juiste tools nodig, wat basis kennis en 30 minuten per maand. Die investering is niets vergeleken met wat een hack je kan kosten.

Actie stappen voor vandaag:

Die 30 minuten vandaag kunnen je miljoenen aan schade voorkomen. Weken stress. En het verlies van je business. De keuze is simpel.

Next step: Bekijk de volledige security gids met 12 concrete stappen →

Dit artikel is gebaseerd op gedocumenteerde hacks en officiële security rapporten.

Verificatie: Alle case studies in dit artikel zijn gedocumenteerd in officiële bronnen van security researchers, nieuwsorganisaties en bedrijfsrapporten. Cijfers zijn geverifieerd via meerdere bronnen waar mogelijk. Links gecontroleerd op 4 december 2024.