Je winkelwagen is leeg

Producten die je toevoegt, verschijnen hier.

Leer hoe DNS werkt: van root servers tot autoritatieve nameservers. Inclusief dig/nslookup voorbeelden, zone transfers, DNSSEC en praktische tips.

Methodologie: Dit artikel is gebaseerd op RFC 1034/1035 (DNS-specificatie), IANA root zone documentatie, en SIDN-richtlijnen voor .nl-domeinen. Alle dig en nslookup voorbeelden zijn getest op Ubuntu 22.04 LTS en macOS Sonoma 14.2. Laatst geverifieerd: december 2025.

Samenvatting: DNS uitgelegd

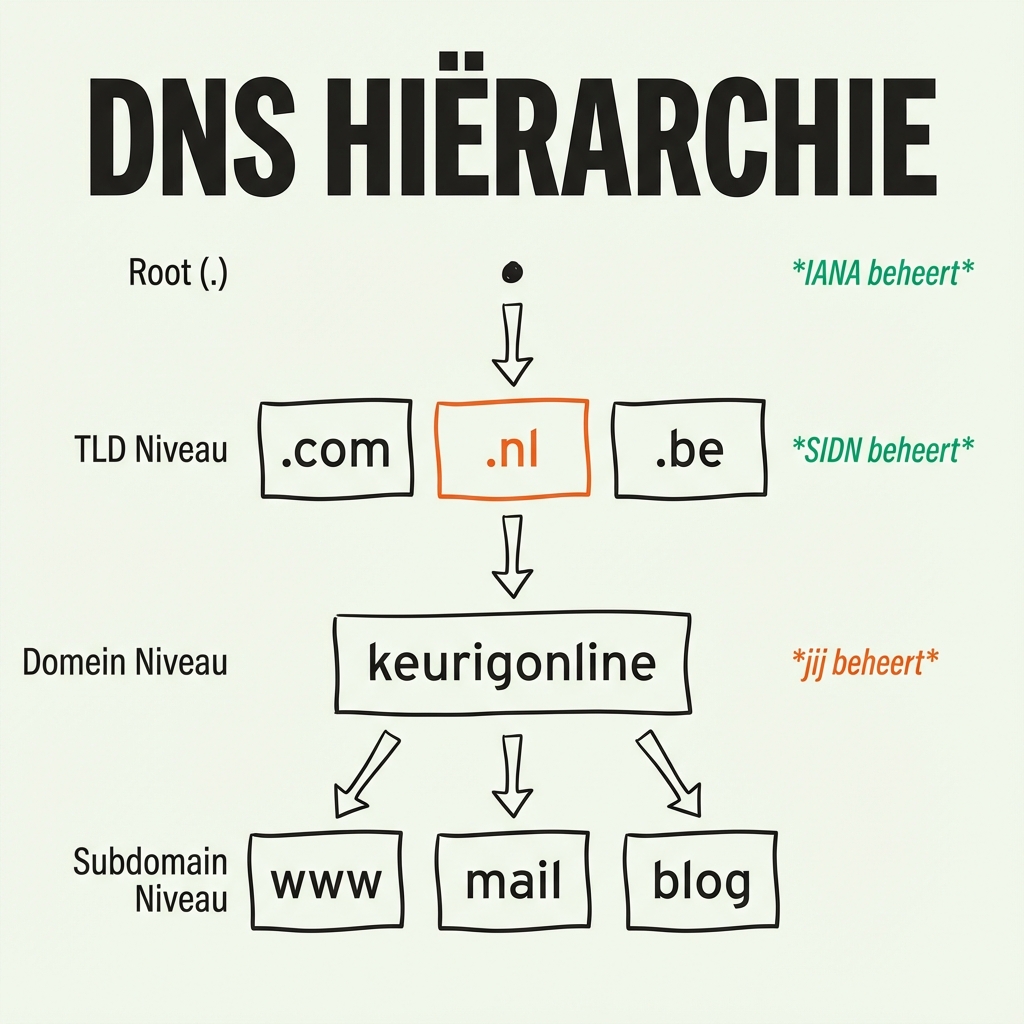

DNS (Domain Name System) is het telefoonboek van het internet. Het vertaalt domeinnamen zoals keurigonline.nl naar IP-adressen zoals 192.0.2.1. Zonder DNS zou je elk IP-adres moeten onthouden. DNS is opgebouwd als een hiërarchische boomstructuur met de root zone bovenaan, gevolgd door TLD's (.nl, .com) en domeinnamen. Autoritatieve nameservers bevatten de officiële DNS-records, terwijl recursive resolvers de queries voor je uitvoeren.

Elke keer dat je een website bezoekt, voert je computer een DNS![]() KeurigOnline zegtDNS

KeurigOnline zegtDNS

In dit artikel leer je alles over hoe DNS werkt. We beginnen bij de basis: DNS als gedistribueerde database![]() KeurigOnline zegtDatabase

KeurigOnline zegtDatabase![]() KeurigOnline zegtNameservers

KeurigOnline zegtNameservers![]() KeurigOnline zegtZone transfer

KeurigOnline zegtZone transferdig en nslookup gebruiken.

Of je nu een beginnende webdeveloper bent of je DNS-kennis wilt verdiepen, deze gids geeft je een compleet overzicht.

Definitie: DNS (Domain Name System) is een hiërarchisch en gedistribueerd naamgevingssysteem dat menselijk leesbare domeinnamen vertaalt naar numerieke IP-adressen die computers gebruiken om elkaar te vinden op het netwerk.

Stel je voor dat je elke website moest bezoeken door een reeks cijfers te onthouden. In plaats van keurigonline.nl zou je 185.199.108.153 moeten intypen. Dat is onpraktisch. DNS lost dit probleem op.

DNS werkt als een telefoonboek. Je zoekt op naam (domeinnaam![]() KeurigOnline zegtDomeinnaam

KeurigOnline zegtDomeinnaam

jouwdomein.nl.DNS is technisch gezien een enorme database. Maar het is geen enkele database op één server. Het is verdeeld over miljoenen servers wereldwijd.

Elke nameserver bevat slechts een deel van de totale data. De root servers kennen alleen de TLD-servers. De TLD-servers kennen alleen de autoritatieve nameservers van domeinen. En die autoritatieve servers kennen de daadwerkelijke IP-adressen.

Dit gedistribueerde ontwerp maakt DNS extreem robuust. Geen enkele server bevat alle informatie en geen enkele server is een single point of failure. De snelheid waarmee DNS queries worden beantwoord beïnvloedt direct je Time To First Byte (TTFB).

DNS is georganiseerd als een omgekeerde boom. De root staat bovenaan (bij DNS denk je aan een boom die ondersteboven hangt). Elke vertakking leidt naar meer specifieke domeinnamen.

DNS-hiërarchie in 4 niveaus

.).nl, .com, .orgkeurigonlinewww, blog, mailEen volledig gekwalificeerde domeinnaam![]() KeurigOnline zegtDomeinnaam

KeurigOnline zegtDomeinnaamwww.keurigonline.nl. als voorbeeld:

. — De root (vaak weggelaten)nl — De country-code TLD voor Nederlandkeurigonline — Het geregistreerde domeinwww — Een subdomainDe punt aan het einde maakt het een absolute naam. Browsers en de meeste tools voegen deze automatisch toe.

Er zijn drie hoofdcategorieën TLD's:

.com, .org, .net, .info.nl (Nederland), .de (Duitsland), .uk (Verenigd Koninkrijk).blog, .shop, .amsterdamSIDN![]() KeurigOnline zegtSIDN

KeurigOnline zegtSIDN.nl-zone. VeriSign beheert .com en .net. Elke TLD heeft zijn eigen beheerder met eigen regels.

Een DNS-zone is een administratief beheergebied binnen de DNS-hiërarchie. Zones zijn niet hetzelfde als domeinen. Een domein kan meerdere zones bevatten, of één zone kan meerdere domeinen bevatten.

Definitie: Een DNS-zone is een specifiek deel van de DNS-namespace waarvoor één enkele beheerder verantwoordelijk is. De beheerder bepaalt welke DNS-records in die zone staan.

Dit is een cruciaal onderscheid. Neem het domein example.com:

example.com omvat alles: example.com, www.example.com, mail.example.com, blog.example.comexample.com kan alleen de hoofdrecords bevattenblog.example.com kan gedelegeerd zijn naar een aparte zoneZone delegation maakt het mogelijk om beheer te splitsen. Een grote organisatie kan hr.bedrijf.nl delegeren naar de HR-afdeling en it.bedrijf.nl naar de IT-afdeling.

Elke zone wordt beschreven in een zone file. Dit is een tekstbestand met alle DNS-records voor die zone. Een vereenvoudigd voorbeeld:

; Zone file voor keurigonline.nl

$ORIGIN keurigonline.nl.

$TTL 3600

@ IN SOA ns1.keurigonline.nl. admin.keurigonline.nl. (

2024120901 ; Serial

3600 ; Refresh

900 ; Retry

604800 ; Expire

86400 ) ; Minimum TTL

; Nameservers

@ IN NS ns1.keurigonline.nl.

@ IN NS ns2.keurigonline.nl.

; A-records

@ IN A 185.199.108.153

www IN A 185.199.108.153

; Mail

@ IN MX 10 mail.keurigonline.nl.

mail IN A 185.199.109.153Delegatie gebeurt met NS-records (nameserver records). Als de .nl-zone wil aangeven dat keurigonline.nl door andere nameservers wordt beheerd:

; In de .nl zone file

keurigonline IN NS ns1.keurigonline.nl.

keurigonline IN NS ns2.keurigonline.nl.

; Glue records (nodig omdat ns1/ns2 binnen het gedelegeerde domein vallen)

ns1.keurigonline IN A 185.199.108.153

ns2.keurigonline IN A 185.199.109.153De glue records zijn nodig om een kip-en-ei-probleem op te lossen: je kunt ns1.keurigonline.nl niet opzoeken voordat je weet waar keurigonline.nl gehost is.

De root zone is de top van de DNS-hiërarchie. Het is het startpunt voor elke DNS-query die niet uit cache![]() KeurigOnline zegtCache

KeurigOnline zegtCache

Er zijn 13 "logische" root servers, aangeduid met letters A tot en met M:

Een veelgestelde vraag is waarom er precies 13 zijn. Het antwoord is technisch. De originele DNS-specificatie beperkte UDP-pakketjes tot 512 bytes. Een antwoord met 13 A-records (4 bytes per adres) plus overhead past precies binnen die limiet.

Maar in werkelijkheid zijn er veel meer dan 13 fysieke servers. Elke root server![]() KeurigOnline zegtRoot server

KeurigOnline zegtRoot server![]() KeurigOnline zegtAnycast

KeurigOnline zegtAnycast

Anycast is een netwerktechniek waarbij meerdere servers hetzelfde IP-adres delen. Als je een query stuurt naar een root server IP, routeert het netwerk je automatisch naar de dichtstbijzijnde fysieke server.

Dit zorgt voor:

Elke recursive resolver heeft een bestand met "root hints". Dit zijn de IP-adressen van alle root servers. Het bestand wordt periodiek bijgewerkt. Zonder root hints zou een resolver niet weten waar te beginnen.

IANA (Internet Assigned Numbers Authority) beheert de root zone. Elke wijziging aan de root zone gaat door een strikt proces met meerdere partijen.

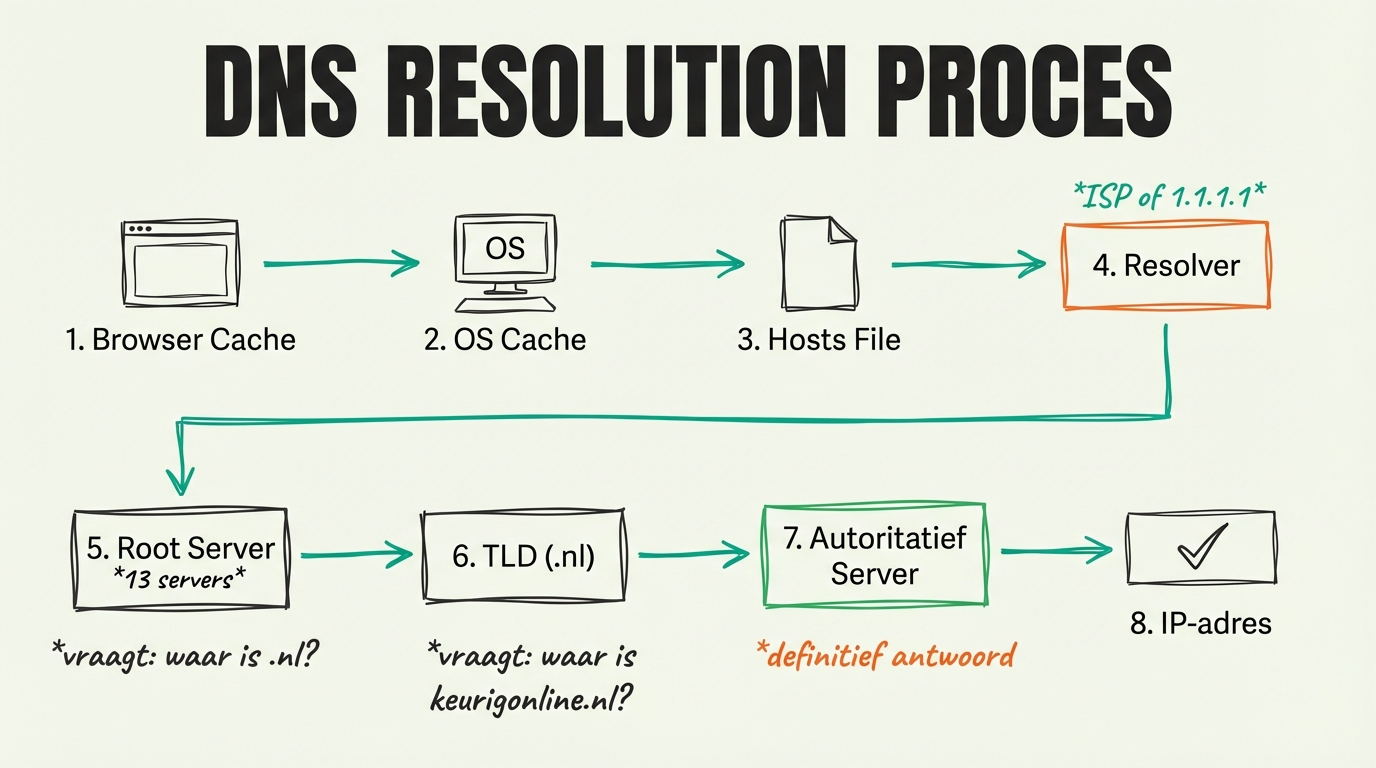

Als je www.keurigonline.nl intypt in je browser, start een complexe keten van queries. Dit proces heet DNS resolution. Het duurt meestal 20-120 milliseconden.

DNS resolution in 8 stappen

Er zijn twee manieren om DNS-queries te stellen:

Recursive query: De client vraagt de resolver om het volledige antwoord te vinden. De resolver doet al het werk. Dit is hoe je computer communiceert met je ISP![]() KeurigOnline zegtISP

KeurigOnline zegtISP

Iterative query: De client vraagt een server, die antwoordt met een verwijzing naar een andere server. De client moet zelf de volgende server benaderen. Dit is hoe resolvers communiceren met root, TLD en autoritatieve servers.

Elke stap in het proces kan het antwoord cachen. De TTL![]() KeurigOnline zegtTTL

KeurigOnline zegtTTL

Caching is essentieel voor de schaalbaarheid van DNS. Zonder caching zou elke pageview meerdere queries naar root servers vereisen. De root servers zouden dat niet aankunnen.

Als beheerder kun je de TTL instellen per record. Lage TTL (300 seconden) is handig als je vaak wijzigt. Hoge TTL (86400 seconden) is beter voor stabiele records. Wil je meten hoe snel je website laadt? Gebruik dan een van de snelheidstesttools om je prestaties te analyseren.

Een autoritatieve nameserver![]() KeurigOnline zegtAutoritatieve nameserver

KeurigOnline zegtAutoritatieve nameserver

Definitie: Een autoritatieve nameserver bevat de officiële DNS-records voor een zone en geeft definitieve antwoorden op queries over die zone. Het antwoord bevat de "Authoritative Answer" (AA) flag.

Elke zone heeft minstens twee autoritatieve nameservers![]() KeurigOnline zegtNameservers

KeurigOnline zegtNameservers

Voor de buitenwereld zijn primary en secondary gelijkwaardig. Beide kunnen queries beantwoorden. Het onderscheid is alleen relevant voor het interne synchronisatieproces.

Autoritatieve servers bevatten verschillende soorten records:

| Record | Betekenis | Voorbeeld |

|---|---|---|

A |

IPv4-adres | 185.199.108.153 |

AAAA |

IPv6-adres | 2606:50c0:8000::153 |

CNAME |

Alias naar ander domein | www → keurigonline.nl |

MX |

Mailserver | 10 mail.keurigonline.nl |

TXT |

Tekstinformatie | v=spf1 include:_spf.google.com ~all |

NS |

Nameserver | ns1.keurigonline.nl |

SOA |

Start of Authority | Zone metadata (serial, refresh, etc.) |

Elk zone file begint met een SOA-record (Start of Authority). Dit record bevat belangrijke metadata:

Het serial number is cruciaal voor zone transfer. Secondaries vergelijken hun serial met die van de primary. Als de primary hoger is, starten ze een transfer.

Zone transfer is het mechanisme waarmee DNS-records worden gekopieerd van een primary nameserver naar secondary nameservers. Dit zorgt voor redundantie en loadbalancing.

Stel je hebt één nameserver. Als die uitvalt, is je domein onbereikbaar. Daarom vereisen de meeste TLD's minstens twee nameservers. Die servers moeten dezelfde data bevatten. Zone transfer maakt dat mogelijk.

AXFR (Asynchronous Full Transfer Zone) kopieert de complete zone. Dit gebeurt wanneer:

Een AXFR-query vraagt letterlijk: "Geef me alles." De primary stuurt elk record in de zone.

# AXFR uitvoeren met dig

dig @ns1.example.com example.com AXFRIXFR (Incremental Zone Transfer) stuurt alleen de wijzigingen sinds een bepaald serial number. Dit is veel efficiënter voor grote zones.

De secondary zegt: "Ik heb serial 2024120901, wat is er veranderd?" De primary stuurt alleen de nieuwe en verwijderde records.

# IXFR uitvoeren met dig

dig @ns1.example.com example.com IXFR=2024120901Zonder NOTIFY zou een secondary pas bij de volgende refresh merken dat de zone is gewijzigd. DNS NOTIFY lost dit op: de primary stuurt direct een bericht naar alle secondaries wanneer de zone verandert.

De flow is:

Zone transfers bevatten alle DNS-data van een domein. Dat is gevoelige informatie. Daarom moet je zone transfers beveiligen:

Een misconfiguratie waardoor iedereen AXFR kan doen is een beveiligingsrisico. Aanvallers kunnen je complete DNS-infrastructuur in kaart brengen.

DNS-kennis wordt vooral relevant bij een migratie naar een andere hostingpartij. Dit stappenplan is gebaseerd op RFC 1912 (Common DNS Operational and Configuration Errors) en SIDN-richtlijnen voor .nl-domeinen.

DNS-migratie in 7 stappen

dig domein.nl AXFR of via je hostingpaneel. Noteer: A, AAAA, MX, TXT (SPF/DKIM), CNAME records.dig @ns1.nieuweprovider.nl domein.nl A. Vergelijk met de oude situatie.dig @8.8.8.8, dig @1.1.1.1 en dig @ns1.sidn.nl of de nieuwe records overal zichtbaar zijn.| Fase | Timing | Actie |

|---|---|---|

| Voorbereiding | T-48 uur | TTL verlagen naar 300 sec, records inventariseren |

| Setup | T-24 uur | Nieuwe nameservers configureren, testen met dig |

| Migratie | T=0 | NS-records wijzigen bij registrar |

| Propagatie | T+0 tot T+48 uur | Monitoring, beide servers online houden |

| Afronding | T+48 uur | TTL verhogen, oude nameservers uitschakelen |

Volgens RFC 1912 (Common DNS Errors) zijn dit de meest voorkomende problemen:

Best practice: Houd beide nameserver-sets minimaal 48 uur parallel online. De oude TTL-waarde bepaalt hoe lang dit nodig is. Bij een TTL van 86400 seconden (24 uur) kan het 24-48 uur duren voordat alle caches zijn bijgewerkt.

Om DNS te begrijpen en problemen op te lossen heb je tools nodig. De twee belangrijkste zijn dig en nslookup. Beide stellen DNS![]() KeurigOnline zegtDNS

KeurigOnline zegtDNSdig geeft meer detail.

nslookup is beschikbaar op Windows, macOS en Linux. Het is eenvoudig te gebruiken voor basis queries.

# Zoek het IP-adres van een domein

nslookup keurigonline.nl

# Output:

# Server: dns.google

# Address: 8.8.8.8

#

# Non-authoritative answer:

# Name: keurigonline.nl

# Address: 185.199.108.153# MX-records opvragen

nslookup -type=mx keurigonline.nl

# TXT-records opvragen (bijv. SPF)

nslookup -type=txt keurigonline.nl

# NS-records opvragen

nslookup -type=ns keurigonline.nl# Vraag specifiek aan Google DNS

nslookup keurigonline.nl 8.8.8.8

# Vraag direct aan de autoritatieve server

nslookup keurigonline.nl ns1.keurigonline.nldig (Domain Information Groper) geeft veel meer detail. Het is de voorkeurstool voor DNS-professionals.

# Standaard A-record query

dig keurigonline.nl

# Output bevat:

# - QUESTION SECTION (wat je vroeg)

# - ANSWER SECTION (het antwoord)

# - AUTHORITY SECTION (nameservers)

# - ADDITIONAL SECTION (extra info)

# - Query time, server, timestamp# Compact antwoord

dig keurigonline.nl +short

# Output: 185.199.108.153

# Alleen answer section

dig keurigonline.nl +noall +answer# Trace van root tot authoritative

dig keurigonline.nl +trace

# Output toont:

# 1. Query naar root server

# 2. Verwijzing naar .nl servers

# 3. Verwijzing naar autoritatieve servers

# 4. Eindantwoord# Alle records

dig keurigonline.nl ANY

# MX-records

dig keurigonline.nl MX

# TXT-records

dig keurigonline.nl TXT

# SOA-record

dig keurigonline.nl SOA

# NS-records

dig keurigonline.nl NS# Vraag aan Google DNS

dig @8.8.8.8 keurigonline.nl

# Vraag aan Cloudflare DNS

dig @1.1.1.1 keurigonline.nl

# Vraag direct aan autoritatieve server

dig @ns1.keurigonline.nl keurigonline.nlDNS troubleshooting checklist

dig example.com +shortdig example.com MX +shortdig @8.8.8.8 vs dig @1.1.1.1dig @ns1.example.com| Situatie | Tool | Waarom |

|---|---|---|

| Snel IP opzoeken | nslookup |

Simpeler syntax |

| Gedetailleerde debugging | dig |

Meer output en opties |

| Resolution path analyseren | dig +trace |

Toont elke stap |

| Scripting | dig +short |

Clean output voor parsing |

| Windows zonder extra tools | nslookup |

Standaard beschikbaar |

DNS werd ontworpen zonder beveiliging. Iedereen kan in theorie valse DNS-antwoorden sturen. DNSSEC![]() KeurigOnline zegtDNSSEC

KeurigOnline zegtDNSSEC

Aanvallers kunnen proberen om valse DNS-antwoorden te injecteren. Als dat lukt, wordt verkeer naar een malafide server gestuurd. Dit heet DNS spoofing of cache poisoning![]() KeurigOnline zegtCache poisoning

KeurigOnline zegtCache poisoning

DNSSEC (DNS Security Extensions) voegt digitale handtekeningen toe aan DNS-records. Een resolver kan zo verifiëren dat een antwoord echt van de autoritatieve server komt en niet is gemanipuleerd.

DNSSEC werkt met een chain of trust:

Als ergens in de keten de handtekening niet klopt, wordt het antwoord geweigerd.

Traditionele DNS-queries gaan onversleuteld over het netwerk. Iedereen die je verkeer kan zien, weet welke websites je bezoekt. Moderne alternatieven:

Beide versleutelen je queries zodat derden niet kunnen meekijken. Firefox en Chrome ondersteunen DoH![]() KeurigOnline zegtDoH

KeurigOnline zegtDoH

DNS vertaalt menselijk leesbare domeinnamen naar IP-adressen die computers gebruiken. Wanneer je keurigonline.nl intypt, zoekt DNS het bijbehorende IP-adres (bijvoorbeeld 185.199.108.153) op. Zonder DNS zou je elk IP-adres moeten onthouden.

Een autoritatieve DNS-server bevat de officiële records voor een domein en geeft definitieve antwoorden. Een recursive DNS-server (resolver) doet het opzoekwerk namens de client. De resolver vraagt root servers, TLD servers en autoritatieve servers totdat hij het antwoord heeft. Jouw ISP![]() KeurigOnline zegtISP

KeurigOnline zegtISP

DNS-propagatie duurt meestal 0 tot 48 uur, afhankelijk van de TTL![]() KeurigOnline zegtTTL

KeurigOnline zegtTTL

De vier typen DNS-servers zijn: (1) Recursive resolver die queries namens clients uitvoert, (2) Root nameserver die verwijst naar TLD-servers, (3) TLD nameserver![]() KeurigOnline zegtTLD nameserver

KeurigOnline zegtTLD nameserver

Een domein is een naam in de DNS-hiërarchie, zoals example.com. Een zone is een administratieve eenheid waarvoor één beheerder verantwoordelijk is. Een domein kan meerdere zones bevatten als subdomeinen zijn gedelegeerd. example.com en shop.example.com kunnen aparte zones zijn met verschillende beheerders.

De originele DNS-specificatie beperkte UDP-antwoorden tot 512 bytes. Een antwoord met 13 A-records (elk 4 bytes) past precies binnen die limiet. In werkelijkheid zijn er bijna 2.000 fysieke servers via anycast. Elke "root server" is eigenlijk een netwerk van honderden servers wereldwijd, zoals te zien op root-servers.org.

Begin met dig domein.nl +short voor een snel overzicht. Gebruik dig domein.nl +trace om het volledige resolution pad te zien. Test tegen specifieke servers met dig @8.8.8.8 domein.nl om propagatieproblemen te identificeren. Vergelijk meerdere DNS-providers om te zien waar de cache verschilt.

DNSSEC voegt cryptografische handtekeningen toe aan DNS-records. Dit voorkomt dat aanvallers valse antwoorden kunnen injecteren. Voor bedrijfskritische domeinen is DNSSEC sterk aan te raden. Voor een simpele blog is het minder urgent, maar het schaadt niet.

DNS is het telefoonboek van het internet. Het vertaalt domeinnamen naar IP-adressen via een hiërarchisch, gedistribueerd systeem dat extreem robuust is.

dig voor experts, nslookup voor snelle lookupsWil je meer leren over DNS-beheer? Probeer deze acties:

dig +trace uit op je eigen domein en bekijk de volledige resolutiondig +dnssec keurigonline.nlBij KeurigOnline beheren we de DNS voor onze klanten. Onze nameservers![]() KeurigOnline zegtNameservers

KeurigOnline zegtNameservers![]() KeurigOnline zegtAnycast

KeurigOnline zegtAnycast

Dit artikel is gebaseerd op officiële standaarden en technische documentatie: