Je winkelwagen is leeg

Producten die je toevoegt, verschijnen hier.

Leer hoe je DNS problemen oplost met dig, nslookup en Wireshark. Complete gids voor cache legen, lame delegation, DNSSEC debugging en DNS migratie.

Samenvatting: DNS problemen oplossen

dig voor gedetailleerde output, nslookup voor snelle lookups, en Wireshark voor packet-level analyseipconfig /flushdns · Mac: sudo dscacheutil -flushcache; sudo killall -HUP mDNSResponder · Linux: sudo systemd-resolve --flush-cachesDNS![]() KeurigOnline zegtDNS

KeurigOnline zegtDNS.nl, .com of .be domein beheert, de debugging-aanpak is vrijwel identiek.

In ons artikel over hoe DNS werkt legden we uit wat DNS is en hoe het domeinnamen vertaalt naar IP-adressen. In dit artikel leer je hoe je DNS problemen oplost: van het gebruik van dig en nslookup, via cache![]() KeurigOnline zegtCache

KeurigOnline zegtCache![]() KeurigOnline zegtDNSSEC

KeurigOnline zegtDNSSEC

Definitie: DNS debugging is het systematisch identificeren en oplossen van problemen met domeinnaamsresolutie. Je gebruikt tools om DNS-verkeer te analyseren, configuratiefouten op te sporen en te verifiëren of DNS records correct zijn geconfigureerd.

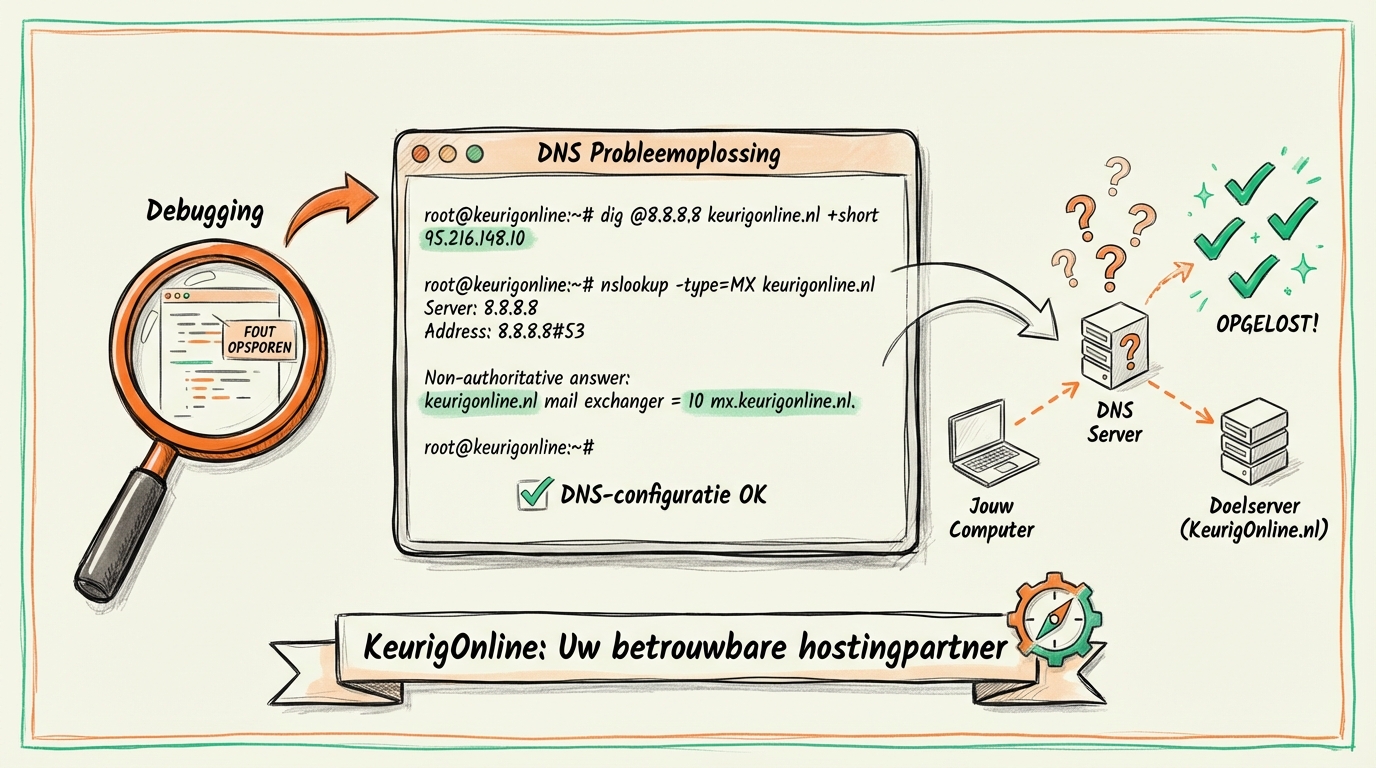

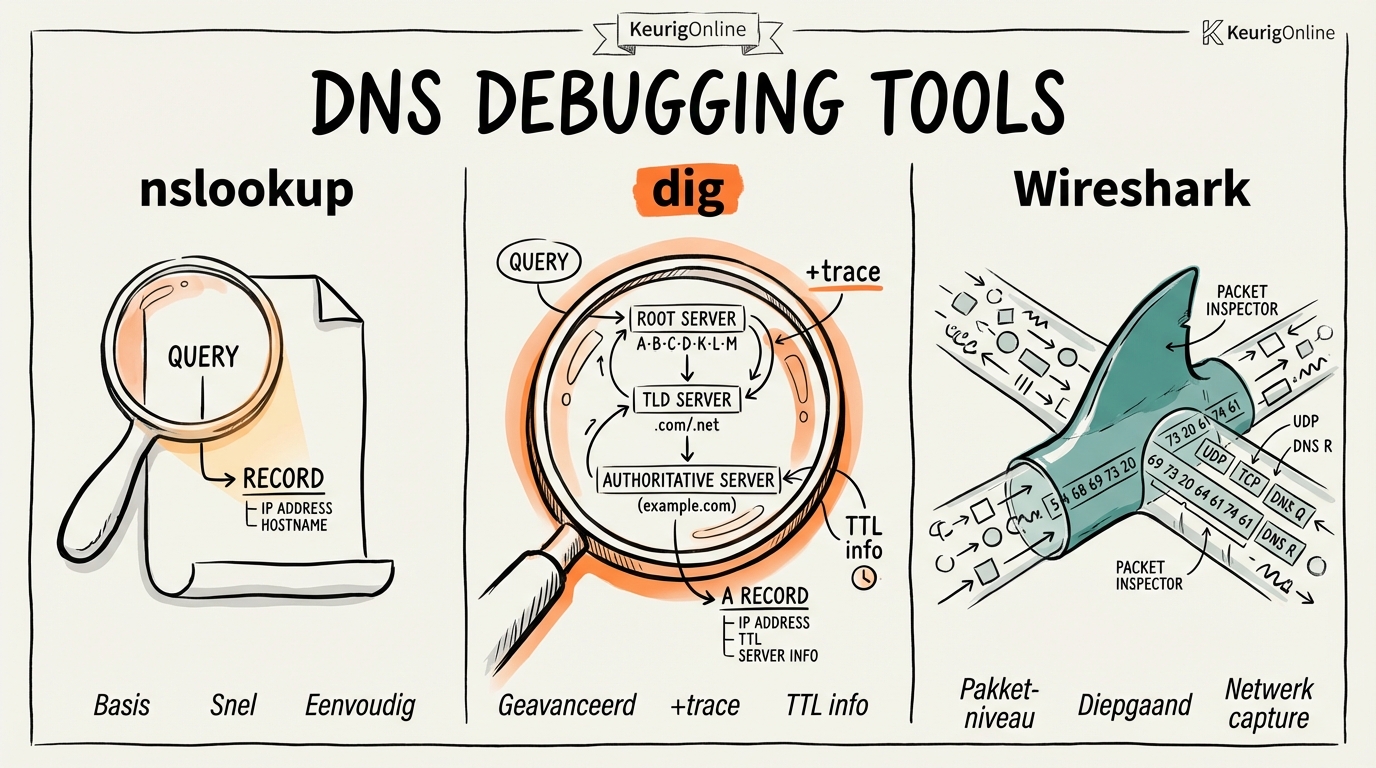

Voordat je een DNS probleem kunt oplossen, moet je het eerst kunnen diagnosticeren. Er zijn drie essentiële tools die elke systeembeheerder moet kennen:

nslookup is standaard aanwezig op Windows, macOS en de meeste Linux-distributies. Het is de snelste manier om een DNS lookup uit te voeren:

# Basis DNS lookup

nslookup keurigonline.nl

# Query via een specifieke DNS server

nslookup keurigonline.nl 8.8.8.8

# Specifiek record type opvragen

nslookup -type=MX keurigonline.nl

nslookup -type=TXT keurigonline.nl

nslookup -type=NS keurigonline.nlDe output toont het IP-adres en de gebruikte DNS server. Als je een "non-authoritative answer" ziet, betekent dit dat het antwoord uit een cache komt — niet rechtstreeks van de autoritatieve nameserver![]() KeurigOnline zegtAutoritatieve nameserver

KeurigOnline zegtAutoritatieve nameserver

Het dig commando (Domain Information Groper) geeft veel meer detail dan nslookup. Op Linux en macOS is het standaard aanwezig. Voor Windows kun je het installeren via BIND tools van ISC.

# Basis query

dig keurigonline.nl

# Query via specifieke nameserver

dig @8.8.8.8 keurigonline.nl

# Alleen het antwoord tonen (korte output)

dig +short keurigonline.nl

# Alle record types opvragen

dig keurigonline.nl ANY

# Volledige resolutie traceren (van root tot authoritative)

dig +trace keurigonline.nl

# DNSSEC records opvragen

dig +dnssec keurigonline.nlDe +trace optie is bijzonder waardevol: het toont elke stap van de DNS resolutie, van de root servers tot je autoritatieve nameserver![]() KeurigOnline zegtAutoritatieve nameserver

KeurigOnline zegtAutoritatieve nameserver

Een dig response bevat meerdere secties:

Wireshark is een network protocol analyzer waarmee je DNS-verkeer op pakket-niveau kunt inspecteren. Dit is nuttig wanneer dig en nslookup niet genoeg detail geven, bijvoorbeeld bij timeout-problemen of vermoedelijke firewall![]() KeurigOnline zegtFirewall

KeurigOnline zegtFirewall

Filters voor DNS-analyse in Wireshark:

# Capture filter (tijdens het opnemen)

port 53

# Display filter (na het opnemen)

dns

# Filter op specifiek domein

dns.qry.name == "keurigonline.nl"

# Alleen DNS responses

dns.flags.response == 1

# Alleen fouten

dns.flags.rcode != 0Let bij de analyse op:

DNS caching versnelt het internet door recent opgezochte DNS records lokaal op te slaan. Maar soms wil je de cache juist legen — bijvoorbeeld na een DNS wijziging of bij troubleshooting. De methode verschilt per besturingssysteem.

Open een Command Prompt als Administrator en voer uit:

ipconfig /flushdnsJe ziet de melding: "Successfully flushed the DNS Resolver![]() KeurigOnline zegtDNS resolver

KeurigOnline zegtDNS resolver

Om de huidige cache te bekijken voordat je flusht:

ipconfig /displaydnsHet commando verschilt per macOS versie. Voor macOS Monterey (12.0) en nieuwer:

sudo dscacheutil -flushcache; sudo killall -HUP mDNSResponderVoor oudere versies kan het mDNSResponder proces een ander signaal nodig hebben. Controleer de Apple Support documentatie voor je specifieke versie.

Op Linux hangt het af van je DNS resolver![]() KeurigOnline zegtDNS resolver

KeurigOnline zegtDNS resolver

sudo systemd-resolve --flush-caches

# Of op nieuwere systemen:

sudo resolvectl flush-cachesControleer of de flush succesvol was:

sudo systemd-resolve --statisticsDe cache grootte zou 0 moeten zijn na de flush.

Browsers houden hun eigen DNS cache![]() KeurigOnline zegtCache

KeurigOnline zegtCache

chrome://net-internals/#dns → klik "Clear host cache"edge://net-internals/#dns → klik "Clear host cache"about:networking#dns → klik "Clear DNS Cache"Als je Google Public DNS (8.8.8.8) gebruikt en je wilt dat zij je nieuwe DNS records ophalen, gebruik dan de Google Public DNS Flush tool. Vul je domeinnaam![]() KeurigOnline zegtDomeinnaam

KeurigOnline zegtDomeinnaam

Nu je de tools kent, bespreken we de meest voorkomende DNS problemen en hoe je ze oplost.

Dit is de meest voorkomende foutmelding. Mogelijke oorzaken:

nslookup keurigonline.nl 1.1.1.1Snelle oplossing: Probeer alternatieve publieke DNS servers:

| Provider | Primair | Secundair |

|---|---|---|

| Cloudflare | 1.1.1.1 |

1.0.0.1 |

8.8.8.8 |

8.8.4.4 |

|

| Quad9 | 9.9.9.9 |

149.112.112.112 |

Definitie: SERVFAIL (rcode 2) is een DNS-foutmelding die aangeeft dat de recursive resolver de query niet kon voltooien. Dit kan komen door een probleem bij de autoritatieve nameserver, DNSSEC-validatiefouten, of netwerktimeouts.

Debug SERVFAIL met:

# Check of DNSSEC het probleem is

dig +dnssec example.nl

# Check zonder DNSSEC validatie

dig +cd example.nl

# Trace de volledige resolutie

dig +trace example.nlAls +cd (checking disabled) wél werkt maar normale queries niet, heb je een DNSSEC probleem.

NXDOMAIN![]() KeurigOnline zegtNXDOMAIN

KeurigOnline zegtNXDOMAIN

Controleer met meerdere DNS servers om propagatie-issues uit te sluiten:

dig @8.8.8.8 example.nl

dig @1.1.1.1 example.nl

dig @9.9.9.9 example.nlTimeouts duiden op netwerk- of serverproblemen. Debugging stappen:

dig @8.8.8.8 google.comping ns1.example.nltraceroute om te zien waar het verkeer vastlooptDefinitie: Lame delegation treedt op wanneer een nameserver die als autoritatief staat vermeld in de parent zone (bijv. bij SIDN voor .nl), niet de juiste DNS records heeft of niet correct antwoordt voor het domein. De verwijzing klopt, maar de nameserver zelf is "lam" — hij kan zijn taak niet uitvoeren.

Stap 1: Vraag de NS records op:

dig NS example.nl +shortStap 2: Query elke nameserver individueel:

dig @ns1.provider.nl example.nl

dig @ns2.provider.nl example.nlAls een nameserver niet antwoordt, een SERVFAIL geeft, of zegt dat hij niet autoritatief is voor het domein, heb je lame delegation.

Stap 3: Gebruik online tools voor een complete check:

dig +trace example.nl om te controleren of de juiste servers nu antwoordenDNSSEC voegt cryptografische beveiliging toe aan DNS. Maar als de configuratie niet klopt, kan je domein onbereikbaar worden voor gebruikers met DNSSEC-validerende resolvers (steeds meer mensen).

Tip: Start altijd met DNSViz voordat je handmatig gaat debuggen — het visualiseert de volledige chain of trust en markeert problemen met duidelijke kleuren, waardoor je direct ziet waar de fout zit.

DNSViz is de beste tool voor DNSSEC debugging. Daarnaast zijn er andere handige tools:

Andere handige tools:

dig +dnssec example.nl — Toont DNSSEC-gerelateerde recordsdelv example.nl — DNSSEC lookup tool (onderdeel van BIND)# Check DNSSEC records

dig +dnssec example.nl DNSKEY

dig +dnssec example.nl DS

# Validate de chain

dig +sigchase +trusted-key=./root.key example.nlJe hebt DNSSEC ingesteld op je nameservers maar bent vergeten de DS records door te geven aan de registrar. Oplossing: Log in bij je registrar en voeg de DS records toe.

Je DNSSEC signatures zijn verlopen. Dit gebeurt vaak bij handmatige DNSSEC configuraties. Oplossing: Heronderteken je zone of schakel automatische re-signing in.

Je bent overgestapt naar een nieuw cryptografisch algoritme maar de oude DS records staan nog bij de registrar. Oplossing: Volg het correcte key rollover proces (RFC 6781).

SIDN![]() KeurigOnline zegtSIDN

KeurigOnline zegtSIDN![]() KeurigOnline zegtDNSSEC

KeurigOnline zegtDNSSEC

Check je .nl DNSSEC status via het SIDN WHOIS — het toont of DNSSEC actief is en de actuele DS records.

Of je nu van hosting provider wisselt, een nieuwe webserver inricht, of e-mail migreert — DNS wijzigingen kunnen downtime veroorzaken als je ze niet goed plant. De sleutel is TTL![]() KeurigOnline zegtTTL

KeurigOnline zegtTTL

De TTL (Time To Live) bepaalt hoe lang DNS records gecachet worden. Een hoge TTL (bijv. 86400 seconden = 24 uur) is goed voor performance, maar slecht voor snelle wijzigingen. Volg dit schema:

| Tijdstip | TTL waarde | Doel |

|---|---|---|

| Normaal (standaard) | 86400 (24 uur) | Maximale caching, minimale load |

| 3-7 dagen vóór migratie | 3600 (1 uur) | Begin TTL te verlagen |

| 24-48 uur vóór migratie | 300 (5 min) | Snelle propagatie bij wijziging |

| Tijdens migratie | 300 (5 min) | Mogelijkheid tot snel terugdraaien |

| Na succesvolle migratie (24-72 uur) | 86400 (24 uur) | Terug naar normale waarden |

Tip: Verlaag de TTL minstens 2× de huidige TTL-waarde van tevoren. Als je huidige TTL 86400 seconden (24 uur) is, wacht dan minimaal 48 uur nadat je de TTL hebt verlaagd — pas dan zijn alle oude cache entries verlopen en kun je veilig migreren.

dig AXFR of via je DNS panel)dig @ns1.nieuwe-provider.nl example.nlE-mail is extra gevoelig voor DNS problemen. Tips:

Dingen gaan soms mis. Zorg voor een rollback plan:

Soms wil je DNS-problemen nabootsen om te testen hoe je applicatie reageert. Dit is nuttig voor:

Let op: Voer DNS-simulaties alleen uit in gecontroleerde testomgevingen

/etc/resolv.confOp Linux kun je met tc (traffic control) latency toevoegen aan DNS verkeer:

# 500ms vertraging op alle DNS queries

sudo tc qdisc add dev eth0 root netem delay 500ms

# Verwijderen:

sudo tc qdisc del dev eth0 rootGebruik iptables om DNS verkeer te blokkeren:

# Blokkeer alle uitgaande DNS

sudo iptables -A OUTPUT -p udp --dport 53 -j DROP

sudo iptables -A OUTPUT -p tcp --dport 53 -j DROP

# Verwijderen:

sudo iptables -D OUTPUT -p udp --dport 53 -j DROP

sudo iptables -D OUTPUT -p tcp --dport 53 -j DROPOf wijs naar een niet-bestaande DNS server in /etc/resolv.conf:

# Backup maken eerst!

sudo cp /etc/resolv.conf /etc/resolv.conf.backup

# Niet-bestaande DNS instellen

echo "nameserver 192.0.2.1" | sudo tee /etc/resolv.confEen DNS-storing is een situatie waarin de vertaling van domeinnaam![]() KeurigOnline zegtDomeinnaam

KeurigOnline zegtDomeinnaam

Gebruik nslookup jouwdomein.nl of dig jouwdomein.nl om te testen of je domein correct resolvet. Online tools zoals dnschecker.org of What's My DNS tonen de DNS status wereldwijd.

DNS propagatie duurt typisch 15 minuten tot 48 uur, afhankelijk van de TTL-waarden van je records en hoe agressief resolvers cachen. Met een lage TTL (300 seconden) kun je binnen minuten volledige propagatie bereiken. Voor NS record wijzigingen moet je rekening houden met de TTL van de parent zone (bijv. 3600-86400 seconden voor .nl).

Voor Nederlandse overheidswebsites is DNSSEC verplicht volgens de Comply-or-Explain standaard van Forum Standaardisatie. Voor andere websites is het sterk aanbevolen maar niet verplicht. Veel Nederlandse registrars bieden gratis één-klik DNSSEC activatie.

dig geeft meer gedetailleerde output inclusief TTL, response time, en alle secties van het DNS antwoord. Het ondersteunt ook +trace om de volledige resolutieketen te volgen. nslookup is eenvoudiger en beschikbaar op alle platforms zonder installatie, maar minder geschikt voor diepgaande debugging.

Waarschijnlijk door DNS caching. Je oude records zitten nog in de cache van je browser, besturingssysteem, of upstream DNS resolvers. Wacht tot de oude TTL![]() KeurigOnline zegtTTL

KeurigOnline zegtTTL